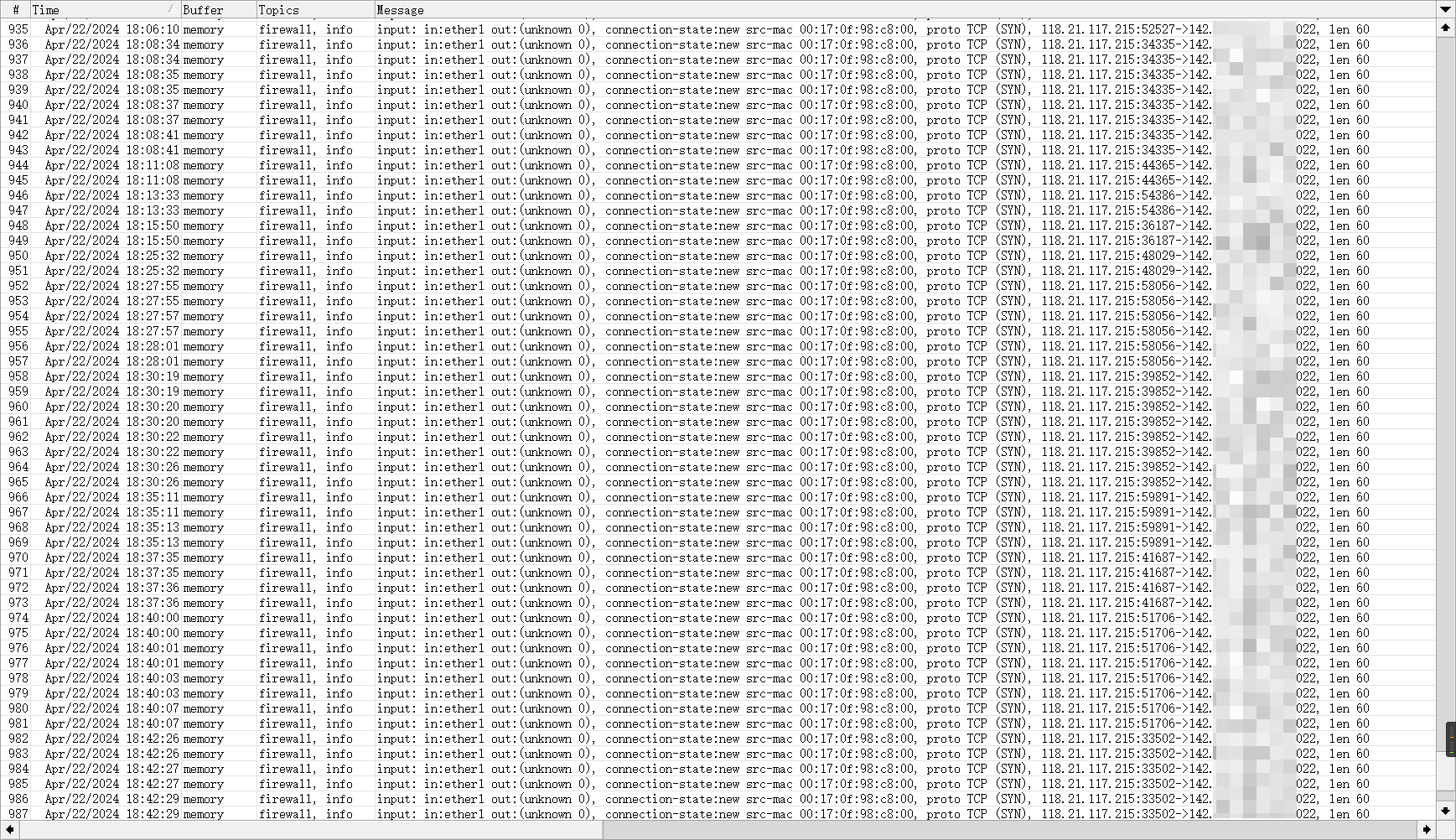

**背景:之前入了台vps,部署了RouterOS路由器,改了强口令,但是架不住因为公网地址的原因,扫描和端口爆破不少,网上也有不少防御措施,还是有些许担心啊。**

目前想到了2个方式防御:

1、使用脚本定时开启端口或者服务

2、目前热门的三步端口敲门方式

定时开启/关闭端口或者服务

添加定时脚本,定义每天凌晨00:30:00执行脚本禁用www服务,08:30:00启动www服务。

/system scheduler

add name=stop-ser start-date=2024-4-22 start-time=00:30:00 interval=1d00:00:00 on-event={/ip service set www disabled=yes}

add name=sart-ser start-date=2024-4-22 start-time=08:30:00 interval=1d00:00:00 on-event={/ip service set www disabled=no}

防火墙三步敲门法(减配)

端口敲门法原理(减配):

需进行正确的端口访问,由防火墙将源地址添加至对应许可列表,方可进行正确端口访问,不减配置方式需要将步骤1重复多个端口、列表即可。

1、添加入方向访问端口(验证端口,如8888)规则,并将源地址添加到src-ip地址列表中,并设置超时时间30秒。

2、在添加允许入方向访问端口(正确端口,如88)规则,只允许src-ip地址列表中的地址。

3、禁止所有入方向访问端口(88)规则,阻断所有访问。

/ip firewall filter #进入防火墙

add chain=input action=add-src-to-address-list protocol=tcp address-list=Connection_web address-list-timeout=30s dst-port=8888 log=no log-prefix=""

add chain=input action=accept protocol=tcp src-address-list=Connection_web dst-port=88 log=no log-prefix=""

add chain=input action=drop connection-state="" protocol=tcp dst-port=88 log=no log-prefix="" 本文由 mmk 创作,采用 知识共享署名4.0 国际许可协议进行许可

本站文章除注明转载/出处外,均为本站原创或翻译,转载前请务必署名

最后编辑时间为: 2024-04-23 09时